Czym jest bezpieczeństwo digital?

Co dokładnie oznacza bezpieczeństwo digital? Dlaczego jest ono ważne dla firmy? Czy można osiągnąć pełną ochronę w tym zakresie?

Bezpieczeństwo digital odnosi się do rzeczywistości, w której wszystko jest połączone siecią i oddziałuje na siebie nawzajem. Zapewnia ochronę naszej tożsamości oraz własności w formacie cyfrowym. Dla wielu znaczących branż: telekomunikacji, IT, e-commerce, usług finansowych, transportowych, ochrony zdrowia czy Internet of Things (IoT) to również wymiar ochrony wrażliwych danych oraz autoryzacji dostępów do zasobów. Bezpieczeństwo digital wykorzystuje narzędzia on-line oraz technologie mobilne. Należą do nich wszelkiego typu oprogramowania anty-wirusowe, usługi internetowe, rozwiązania bazujące na biometrii oraz zabezpieczenia urządzeń mobilnych. Główną ich cechą powinno być bezpieczeństwo, łatwość obsługi oraz dostępność.

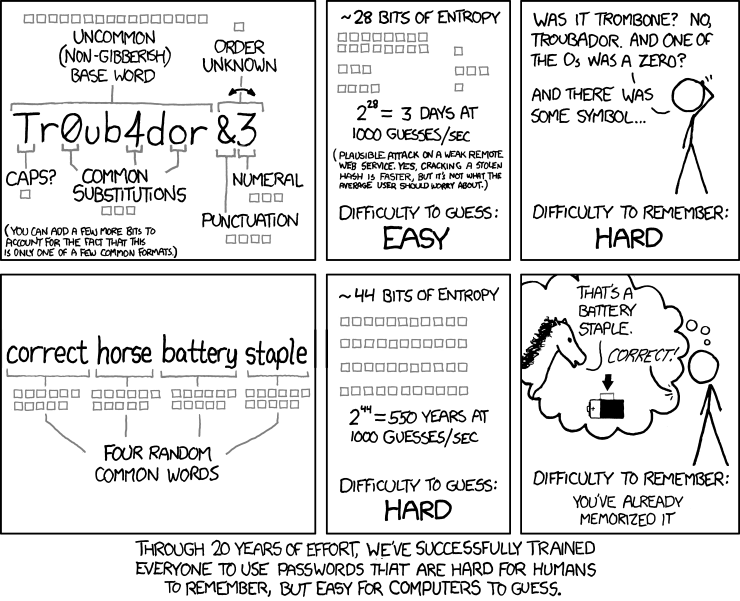

Podstawowym elementem ochrony digital jest uwierzytelnienie dostępu do określonych zasobów upoważnionego użytkownika. Często jest to powiązane z używaniem haseł, jaki i wielu innych elementów procesu logowania. Istnieje jednak pewien problem – większość z nich jest możliwych do shackowania. Wbrew obiegowym opiniom, używanie różnych znaków, zróżnicowanych wielkości liter w haśle wcale nie jest bezpieczną opcją. Wręcz odwrotnie. Według analizy przeprowadzonej na blogu whitenoise.kinja.com (patrz rysunek poniżej) używanie dziwnego ciągu słów jest nie dość, że możliwe do zapamiętania na podstawie skojarzeń, ale przede wszystkim jest mniej podatne na wykrycie niż w przypadku stosowania hasła z różnymi znakami.

Źródło: blog whitenoise.kinja.com

Dodatkowo firmy posiadają dostępy do swoich usług, które są powiązane z urządzeniami mobilnymi (np. wysyłanie kodu za pomocą SMS). Powoduje to kolejne zagrożenie w zakresie ochrony służbowych urządzeń i kradzieży tożsamości. Poczucie wolności w użytkowaniu serwisów płatniczych, rezerwacyjnych czy wewnątrzfirmowych jest często okupione brakiem odpowiednich zabezpieczeń z zakresu digital. Istnieje także inne niebezpieczeństwo – gromadzenie wrażliwych danych przez urządzenia z zakresu IoT , które są najczęściej spotykane w ochronie zdrowia. Należy wiedzieć, że przestępcy często używają narzędzi do skanowania i identyfikowania tych urządzeń, które mają najsłabsze systemy ochrony. Następnie po dostaniu się do jednego z nich mogą przejąć całą sieć firmową. Stąd tak ważne jest zabezpieczenie każdego możliwego punktu zagrożenia, które daje możliwość dostępu do innych systemów. Przestępstwa digital są obecnie jednymi z najbardziej dochodowych zajęć na świecie. Żadna z firm nie powinna o tym zapominać, zwłaszcza, że zdarzały się już wypadki bankructwa firm po kilkunastu godzinach od ataku na ich systemy (http://www.cyberdefence24.pl/412801,niedopilnowanie-procedur-ktore-skonczylo-sie-wielomilionowa-strata-dla-firm).

Jak zatem przedsiębiorstwa mogą wprowadzić ochronę w zakresie digital? Przede wszystkim musi zmienić się podejście całego zespołu do zagrożeń cybernetycznych. Odpowiednie szkolenia, podkreślanie możliwych niebezpieczeństw oraz budowa świadomości na ten temat to podstawa każdego zarządzania zmianą w biznesie. Oprócz tego lider, czyli dyrektor lub prezes powinien zaangażować się osobiście w te działania oraz swoją postawą sankcjonować wprowadzane zmiany. Będą nimi zwłaszcza nowe lub zmienione procedury bezpieczeństwa w dwóch obszarach: ochrony przed zagrożeniami wewnętrznymi oraz zabezpieczenia przed atakami zewnętrznymi.

Pierwszy z nich będzie dotyczyć zasad korzystania z urządzeń firmowych, sieci, dostępów do zasobów czy zachowania poza siedzibą firmy podczas używania np. służbowych telefonów. Tu bardzo przydatne jest oprogramowanie EXO5 (exo5.pl), które lokalizuje firmowe urządzenia, daje możliwość zdalnego szyfrowania danych oraz audytu programów i aplikacji na telefonach lub komputerach. Zewnętrznym zagrożeniom można przeciwdziałać głównie za pomocą odpowiedniego monitoringu incydentów, opracowanych scenariuszy działań oraz właściwych narzędzi autoryzacyjnych. Jednym z najbardziej bezpiecznym system autoryzacji i identyfikacji użytkowników oraz działań w Internecie jest aplikacja Cyberus Key (cyberuslabs.com/cyberus-key). Świetnie wpisuje się w procedurę dwuskładnikowego uwierzytelnienia oraz nie posiada standardowego loginu i hasła, stąd nie ma możliwości ich wykradzenia. Dodatkowo identyfikuje obie strony transakcji eliminując potencjalne ataki typu: “Man-in-the Middle” lub “Man-in-the-App”.

Należy jednak podkreślić, że świadomość pracowników na temat zagrożeń jest podstawą działania firmy w bezpiecznym środowisku. Nie powinniśmy oszczędzać na szkoleniach czy spotkaniach przybliżających nowe procedury i niebezpieczeństwa w świecie digital. Odpowiadając na pytanie : Czy można osiągnąć pełną ochronę w tym zakresie bezpieczeństwa, należy odpowiedzieć z rozwagą, że nie ma narzędzi dających taką gwarancję. Niestety, to cyberprzestępcy wyznaczają trendy, za którymi muszą podążać przedsiębiorstwa dbające o swoich klientów i własne usługi.